Förderjahr 2019 / Project Call #14 / ProjektID: 4533 / Projekt: SIKOSI

Um sicherzustellen, dass die entwickelten SDKs auch allen Anforderungen und Qualitätskriterien der sicheren Datenübertragung und -speicherung entsprechen, begab sich Anfang September unser Team in Klausur in die Abgeschiedenheit des Mostviertels.

In unserem letzten Blogeintrag haben wir die einzelnen Funktionen der SIKOSI-Prototypen vorgestellt. Diese Prototypen wurden dabei vier Tage lang auf Herz und Nieren evaluiert und getestet sowie auf Schwachstellen überprüft. Weiters war es Ziel Checklisten zu erstellen, um möglichst sichere Applikationen zu erstellen.

Nachdem wir unser Equipment (Laptops, Monitore, Switch, IoT-Geräte, ...) im Seminarraum aufgebaut und alles eingerichtet hatten konnte es auch schon losgehen.

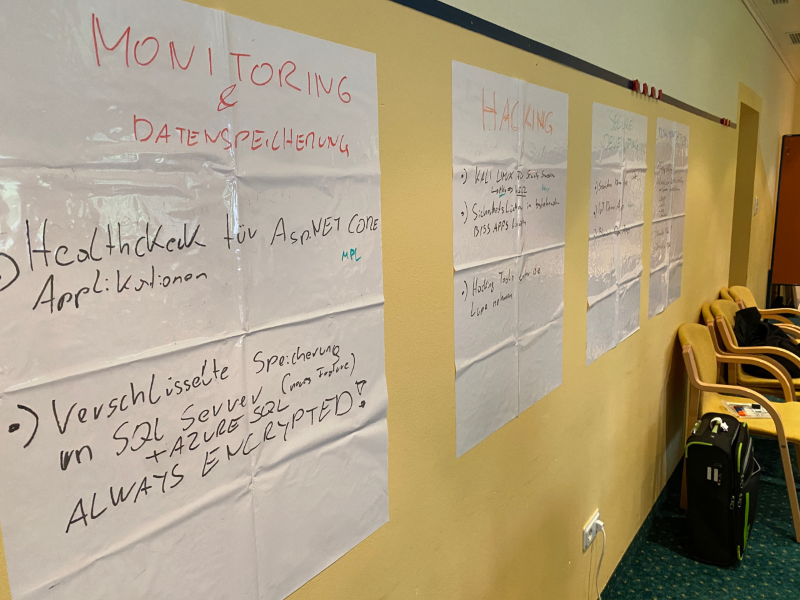

Dadurch, dass wir uns viel vorgenommen haben, haben wir die folgenden Scherpunkte gesetzt und auf vier Tage aufgeteilt

- Monitoring und Datenspeicherung

- Hacking und Schwachstellenanalyse

- Sichere Applikationsentwicklung

- Erstellung von Verbesserungsvorschlägen

An den ersten beiden Tagen wurden die Applikationen auf Ihre Sicherheit und Usability getestet. Hierbei wurden bekannte Tools verwendet um Sicherheitslücken aufzudecken.

Schwerpunkt Hacking

Mit Hilfe von Kali Linux wurden Sicherheitstests durchgeführt, um mögliche Sicherheitslücken in den Prototypen aufzudecken und zu beseitigen, um eine grundlegende IT-Security zu gewährleisten.

Auch die bereits bestehenden Demo-Apps werden auf Schwachstellen kontrolliert und gängige Hacking Tools werden genau unter die Lupe genommen, um eventuellen Gefahren und Risiken bei der Verwendung der Applikationen entgegenzuwirken.

Schwerpunkt Monitoring und Datenspeicherung

Unsere Applikationen besitzen einen sogenannten Healthcheck. Dadurch können wir den Zustand einer Applikation jederzeit leicht und schnell überprüfen.

Bezüglich Datenspeicherung sahen wir uns die verschlüsselte Speicherung von Daten auf einem SQL Server im Detail an. Dabei überprüften wir, ob die Daten auch wirklich sicher gespeichert werden oder ob eventuell Schwachstellen bei der sicheren Datenspeicherung existieren.

Am dritten Tag wurden die gewonnenen Ergebnisse gebündelt und wir erstellten einen Plan zur weiteren Vorgehensweise, um die aufgedeckten Sicherheitslücken zu schließen.

Schlussendlich wurden an Tag vier Verbesserungen an den Prototypen vorgenommen und diese werden mit Hilfe von Checklisten ausreichend dokumentiert, um das Entwickeln von sicheren Systemen zu gewährleisten.

Fazit: Wir haben viel über das Testen von Software bezüglich Sicherheit gelernt und es konnten noch etwaige Lücken aufgedeckt werden, die in der nächsten Projektphase behoben werden.

Next Steps:

- Finalisierung der SDKs

- Finalisierung der Demo-Projekte

- Dokumentation

Manuel Fasching