Förderjahr 2019 / Project Call #14 / ProjektID: 4430 / Projekt: IoT-WatchDog

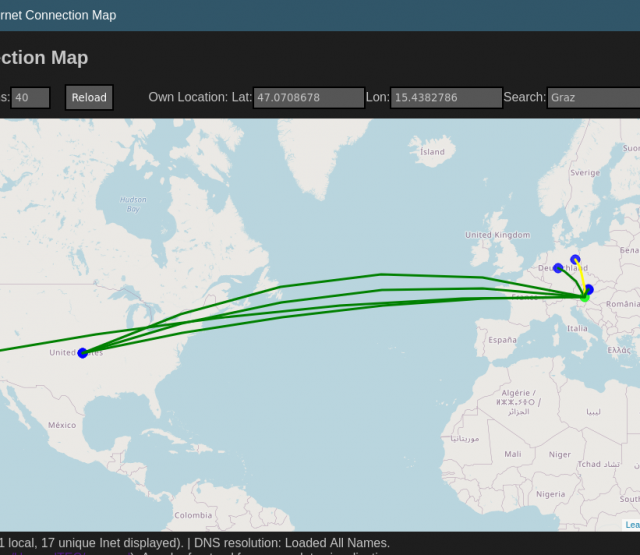

Nachdem wir in den letzten Monaten primär am Paketmanagement und Image gearbeitet haben (Summary folgt noch), veröffentlichen wir nun die ersten Tests mit dem Raspberry Pi als Netzwerkscanner.

Hier haben wir mit Wireshark direkt am Raspberry Pi den Netzwerkverkehr von am Hotspot des Raspberry eingeloggten smarten Geräte protokolliert und analysiert.

Das Setup dabei sieht folgendermaßen aus - siehe Grafik:

- Der Raspberry Pi bekommt das Internet direkt vom Router via LAN-Kabel

- Er eröffnet einen WLAN-Hotspot, worauf sich die smarten Geräte einloggen

- Er leitet das aus dem LAN-Kabel kommende Internet an die WLAN-Clients weiter - wobei wir somit einen Blick auf den darüber laufenden Internetverkehr richten können.

- Der Netzwerkverkehr wird für Demozwecke direkt mit Wireshark am WLAN-Interface des Raspberry Pi aufgezeichnet und später analysiert.

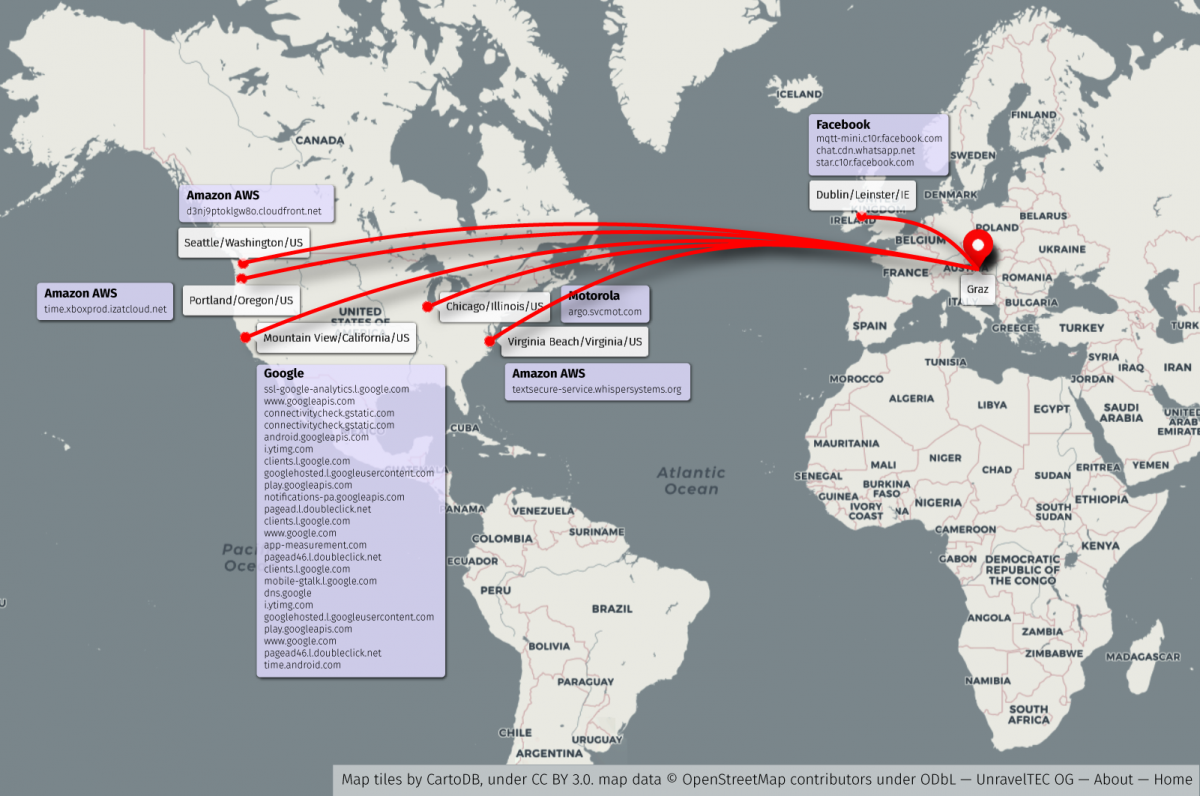

Wir haben als erstes Testgerät ein Android-Smartphone verwendet und uns angesehen, zu welchen Servern im Internet es beim Starten Verbindungen aufbaut. Wir haben dabei die ersten 5 Minuten aufgezeichnet - und Android war brav, alles Wichtige war verschlüsselt :-) Die meisten Verbindungen würden über Port 443 (https) aufgebaut - also verschlüsselt, wobei alle auf TLS1.2 oder 1.3 setzen - gut.

Auf unserem Testgerät ist ein Stock Android 8.1.0 installiert, und als Apps nur Facebook Lite, WhatsApp und Signal.

Unsere Erkenntnisse:

- Unverschlüsselte Kommunikation via plain HTTP wir nur ganz kurz verwendet, und es werden darüber keine Nutzerdaten übertragen - gut.

- "Signal"-Messenger wird anscheinend nicht selbst, sondern bei Amazon AWS gehostet. Da bei "Signal" jedoch die Serverseite nicht mitlesen kann, ist das OK.

- Facebook/Whatsapp verwenden Server in Europa, was zumindest ein theoretischer Vorteil ist, sodass die USA zumindest nicht auf Verbindungsebene mitlesen.

- Facebook nutzt MQTT (via HTTPS) - ein leichtes IoT-Übertragungsprotokoll, das ist sinnvoll für Messenger/App.

- Es wird eine Verbindung zu einem Qualcomm - Server aufgebaut - hier hat der Handy-CPU-Hersteller wohl etwas in einem Treiber eingebaut - der Server steht in Portland/Oregon bei Amazon.

- Der Handyhersteller Motorola baut ebenso eine Verbindung zu seinen Servern in Chicago/Illinois auf. Wenn das nur für Update-Zwecke sei, gut.

- Es werden jedoch Verbindungen zu vier verschiedenen Werbeservern bei Google aufgebaut - es handelt sich wahrscheinlich um mindestens vier verschiedene Apps, die diese Dienste nutzen.

Diese Analyse dient uns als Basis für ein "unverdächtiges" Android - alles was da noch dazukommt kann dann besser einzelnen Apps zugeordnet werden.